Méfiez-vous du WAPDropper

Aucun d’entre nous n’aime recevoir une facture beaucoup plus importante que ce à quoi il s’attendait – surtout lorsque nous ne savons pas comment les frais supplémentaires ont été engagés. Imaginez donc ce que vous ressentiriez si vous découvriez que vous avez été abonné à des services téléphoniques à tarif majoré sans le savoir ou sans votre consentement. En plus du “choc de la facture”, vous auriez la migraine d’essayer de faire supprimer ces frais de votre compte. Comment prouver à votre fournisseur de services que vous n’avez jamais eu l’intention d’utiliser ces services ou de passer ces appels ?

Aucun d’entre nous n’aime recevoir une facture beaucoup plus importante que ce à quoi il s’attendait – surtout lorsque nous ne savons pas comment les frais supplémentaires ont été engagés. Imaginez donc ce que vous ressentiriez si vous découvriez que vous avez été abonné à des services téléphoniques à tarif majoré sans le savoir ou sans votre consentement. En plus du “choc de la facture”, vous auriez la migraine d’essayer de faire supprimer ces frais de votre compte. Comment prouver à votre fournisseur de services que vous n’avez jamais eu l’intention d’utiliser ces services ou de passer ces appels ?

Ce type d’escroquerie est connu sous le nom de fraude au partage des recettes internationales (IRSF) et c’est une grosse affaire, qui génère environ 4 à 6 milliards de dollars par an pour les fraudeurs. Check Point Research a récemment découvert une nouvelle campagne de l’IRSF qui utilise une nouvelle variante insidieuse de logiciel malveillant mobile pour inscrire discrètement les utilisateurs à des services surtaxés.

Le nouveau logiciel malveillant, appelé WAPDropper, a la capacité de télécharger et d’exécuter des logiciels malveillants supplémentaires sur l’appareil infecté. Ce type de “dropper” multifonctionnel qui s’installe furtivement sur le téléphone d’un utilisateur et télécharge ensuite d’autres logiciels malveillants est le type d’infection mobile le plus courant observé en 2020 : le rapport Check Point “Tendances des cyberattaques : rapport semestriel 2020” a montré que ces chevaux de Troie “dropper » représentaient près de la moitié de toutes les attaques de logiciels malveillants mobiles entre janvier et juillet, avec des infections combinées se chiffrant à des centaines de millions dans le monde.

WAPDropper se compose de deux modules différents : le module dropper, qui est responsable du téléchargement du logiciel malveillant de deuxième niveau, et un module d’appel premium qui permet aux victimes de s’abonner à des services premium offerts par des sources légitimes – dans ce cas, les fournisseurs de services de télécommunication de deux pays d’Asie du Sud-Est – la Thaïlande et la Malaisie.

Dans ce système et dans d’autres systèmes similaires, les pirates informatiques et les propriétaires des numéros surtaxés coopèrent ou pourraient même être le même groupe de personnes. Il s’agit simplement d’un jeu de chiffres : plus les appels passés par le biais des services à taux majoré sont nombreux, plus les personnes à l’origine de ces services en tirent des revenus. Tout le monde y gagne, sauf les malheureuses victimes de l’escroquerie.

Chaîne d’infection

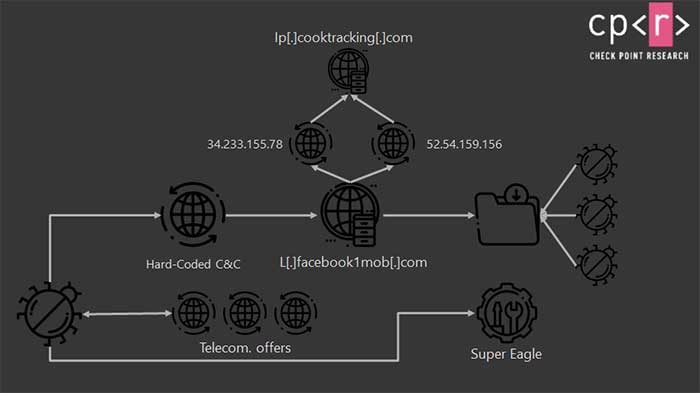

L’infection commence lorsque l’utilisateur télécharge une application infectée sur son téléphone portable à partir d’un magasin d’applications non officiel. Après l’installation, WAPDropper contacte son serveur de commande et de contrôle (C&C), puis télécharge le module de numérotation premium, qui ouvre un minuscule écran de visualisation sur le web, et contacte les services premium proposés par les entreprises de télécommunications légitimes.

Une fois que WAPDropper a réussi à charger les pages de renvoi de la société de télécommunications qui fait la promotion des numéros surtaxés, il tente de faire souscrire l’utilisateur à ces services. Dans certains cas, une étape CAPTCHA est nécessaire pour finaliser l’abonnement. WAPDropper réussit ce test en utilisant les services de « Super Eagle », une société chinoise qui propose une solution d’apprentissage automatique pour la reconnaissance d’images.

Restez à l’abri des menaces mobiles

Pour éviter d’être victime de logiciels malveillants tels que WAPDropper, l’une des mesures les plus importantes que les utilisateurs peuvent prendre consiste à ne télécharger que des applications provenant d’app stores officiels (App Store d’Apple et Google Play). Cependant, même cette mesure n’est pas sûre à 100 % : en 2019, le malware PreAMo Ad-clicker était caché dans six applications de Google Play qui ont été téléchargées plus de 90 millions de fois avant d’être supprimées.

L’application de politiques qui empêchent les entreprises de télécharger des applications de sources non officielles était autrefois impossible pour les organisations, mais plus maintenant. Grâce à la fonction de prévention des téléchargements de SandBlast Mobile, les entreprises peuvent désormais bloquer le téléchargement d’applications sur les appareils iOS et Android en fonction de diverses caractéristiques, telles que l’URL du domaine d’où provient l’application, l’extension de fichier, les certificats et bien d’autres choses encore. Cette fonction empêche les utilisateurs de télécharger des applications à partir de sources non fiables, ce qui réduit automatiquement le risque d’installer des applications au contenu malveillant. Les administrateurs ont également la possibilité de mettre des domaines sur liste blanche.

Si vous pensez avoir une application infectée sur votre appareil, voici ce que vous devez faire :

- Désinstallez l’application infectée de l’appareil

- Vérifiez vos factures de téléphone portable et de carte de crédit pour voir si vous avez souscrit des abonnements et si possible, désabonnez-les

- Installer une solution de sécurité pour prévenir les infections futures

Check Point SandBlast Mobile est la solution de défense contre les menaces mobiles (MTD) leader sur le marché, offrant le plus large éventail de fonctionnalités pour vous aider à sécuriser votre personnel mobile. La solution assure la protection de tous les vecteurs d’attaque mobiles, y compris le téléchargement d’applications malveillantes et d’applications contenant des logiciels malveillants.